Actualidad

¿Estudias o trabajas? Las nuevas campañas de phishing BEC ahora usan correos electrónicos de estudiantes

Check Point Harmony Email & Collaboration ha detectado un aumento en la toma de control de cuentas de correo electrónico asociadas a estudiantes, así como su uso ilegítimo para la difusión de phishing.

Los investigadores del servicio Harmony Email de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, han analizado las nuevas tendencias en las olas de ataques de tipo BEC (Business Email Compromise), basado en el uso de servicios legítimos para la realización de ciberataques de suplantación de identidad.

Concretamente, los investigadores han observado un cambio de tendencia: el phishing utiliza cada vez más cuentas de correo electrónico de estudiantes para sus campañas. Y es que este tipo de ciberataque se ha popularizado porque es difícil de identificar, ya que utiliza portales web legítimos, que incluyen enlaces e instrucciones maliciosas.

El BEC 2.0 es una maniobra por la que se “secuestra” el correo de una persona y se utiliza su dirección de mail. Esta toma de control puede suceder de varias formas, desde ataques de fuerza bruta estándar hasta métodos más complejos. Independientemente del método de acceso, una vez que los atacantes tienen las credenciales de una cuenta de correo electrónico, la utilizan dentro de sus campañas de ataque.

En este ataque, los ciberdelincuentes toman el control de cuentas de correo electrónico de estudiantes y las utilizan para enviar correos electrónicos de phishing.

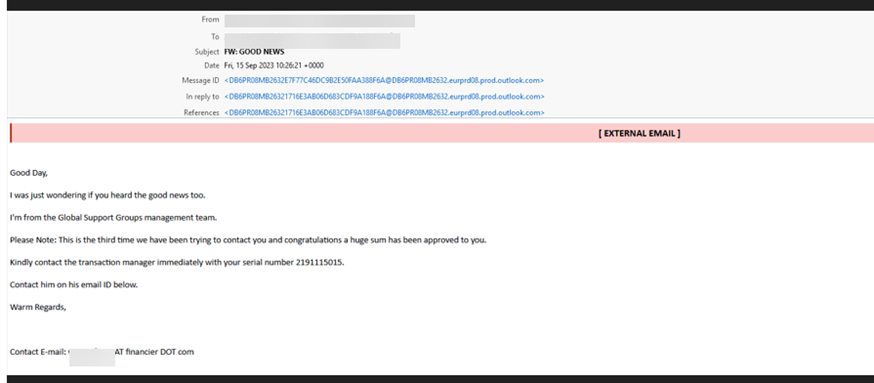

Tal y como muestra la imagen, en este caso el atacante ya ha tomado el control de la cuenta de un estudiante y ha enviado un correo electrónico a una lista grande de sus contactos, con un lenguaje informal y cercano, y una cierta urgencia (“este es el tercer intento de contacto”) y una gran recompensa (“se ha aprobado una suma considerable para usted”). Dos claras señales que deberían hacer saltar las alertas de cualquier usuario.

Aunque podemos encontrar otras, como una dirección de correo electrónico incompleta en la que aparecen palabras en lugar de símbolos para completar el contacto y tratar de evitar la detección de las soluciones de seguridad. Adicionalmente, esta dirección apunta a un dominio llamado “fiancier.com”, un servicio legítimo de correo electrónico asociado a anteriores campañas de phishing.

Cómo evitar ser víctima del phishing BEC

Para prevenir estos ataques, la educación del usuario final es clave. Pero también es necesario adoptar un enfoque de ciberseguridad más proactivo y preventivo. El daño que causa un robo de cuenta es enorme y Check Point Software destaca los principales puntos para evitarlo:

- Implementar una solución de seguridad de correo electrónico: la monitorización de comportamientos inusuales, como inicios de sesión de Superman o configuraciones inseguras y ayuda a identificar los accesos ilegítimos.

- Automatización de los procesos: contar con herramientas autónomas capaces de bloquear automáticamente los ataques detectados permite aumentar la eficiencia de las defensas.

- Herramientas impulsadas por IA: el aprendizaje automático permite que las soluciones inteligentes procesen el lenguaje de los mensajes para analizar y “comprender” que es un mensaje de phishing.

El uso de herramientas como Check Point Harmony Email & Collaboration, que incluye un nuevo motor basado en la inteligencia artificial para la detección y bloqueo automático de las cuentas comprometidas y su aislamiento, facilita una reacción mucho más rápida y precisa para prevenir que estos ataques lleguen siquiera a suceder en primera instancia.

“Se espera un crecimiento en los ataques de phishing de tipo BEC 2.0 y 3.0, ya no solo relegados al entorno empresarial” explica Eusebio Nieva, director técnico de Check Point Software para España y Portugal. “Los profesionales de seguridad deben contar con conocimientos para identificar este nuevo tipo de variantes, así como va a ser más necesario que nunca contar con una infraestructura de ciberseguridad completa para evitar los daños”.

Actualidad

Apple lanza nuevo MacBook Air con chip M4 y color sky blue

La compañía presenta el MacBook Air con rendimiento mejorado gracias al chip M4, batería de hasta 18 horas y un atractivo nuevo color sky blue, todo a un precio inicial de $999.

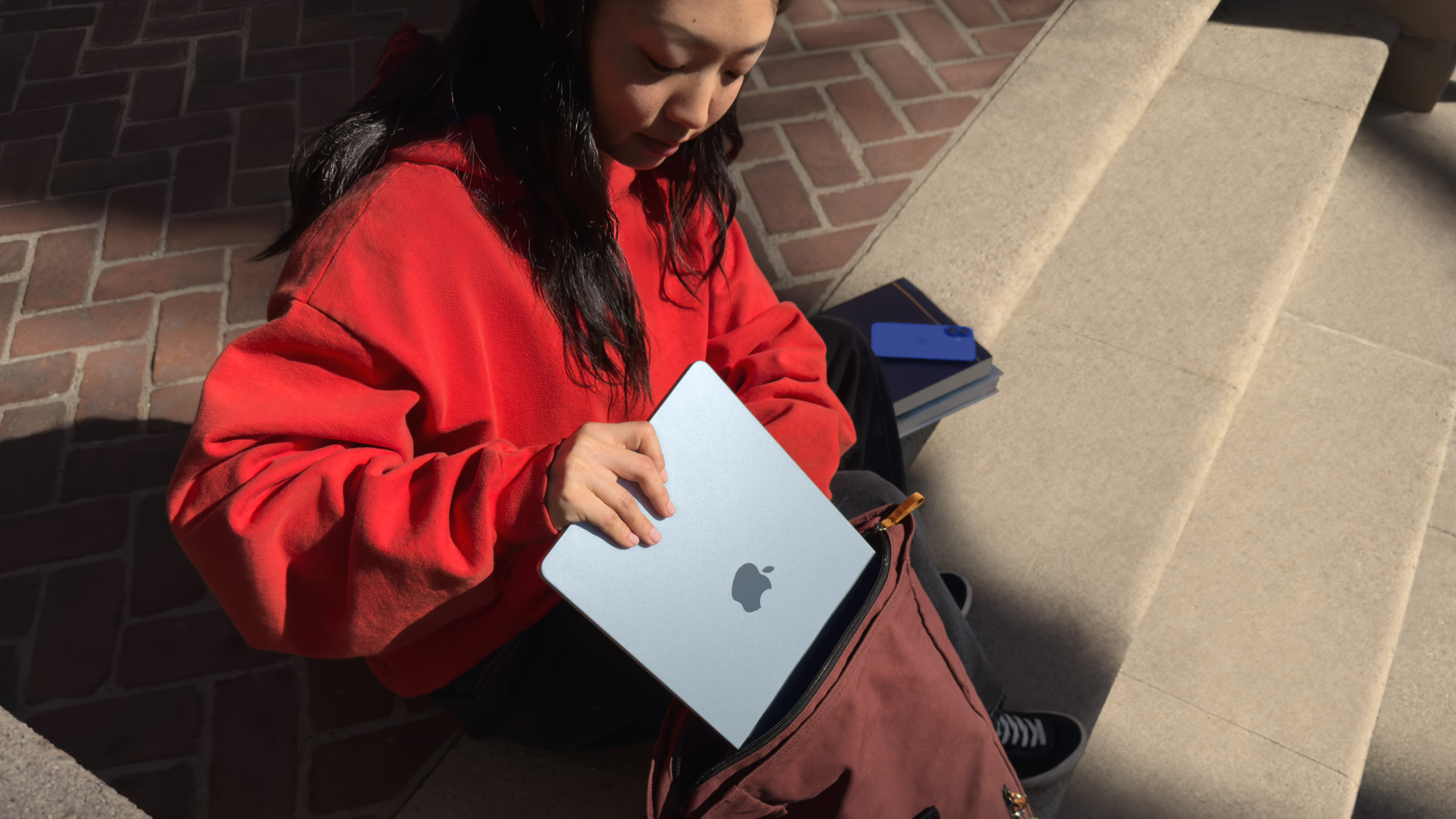

Apple anunció hoy el lanzamiento del renovado MacBook Air, que incorpora el potente chip M4 para ofrecer un rendimiento sobresaliente en tareas cotidianas y exigentes. El nuevo equipo destaca por su diseño delgado y liviano, acompañado de una batería que puede alcanzar hasta 18 horas de duración, permitiendo a los usuarios trabajar o disfrutar de contenido durante largos periodos sin recargar.

Entre las novedades, el MacBook Air presenta una nueva cámara de 12MP con Center Stage, que mejora la calidad en videollamadas y reuniones virtuales, y soporta hasta dos pantallas externas además de su pantalla Liquid Retina. La incorporación de 16GB de memoria unificada y las capacidades de macOS Sequoia con Apple Intelligence hacen de este dispositivo una herramienta versátil para estudiantes, profesionales y cualquier usuario que busque una combinación de rendimiento, portabilidad y diseño.

El equipo se ofrece en dos tamaños, 13 y 15 pulgadas, y luce un llamativo nuevo color sky blue, que se suma a la gama de opciones tradicionales como midnight, starlight y silver. Con un precio inicial de $999 – y $899 para el sector educativo – el nuevo MacBook Air se posiciona como una opción atractiva por su relación calidad-precio, sin comprometer el desempeño ni la estética.

El dispositivo ya está disponible para pre-pedido y se espera su llegada a partir del 12 de marzo.

Actualidad

Apple lanza nuevo Mac Studio con M4 Max y M3 Ultra

El nuevo Mac Studio integra los chips M4 Max y M3 Ultra, Thunderbolt 5, hasta 512GB de memoria unificada y almacenamiento de hasta 16TB SSD en un diseño compacto para profesionales.

Apple anunció hoy el lanzamiento del nuevo Mac Studio, el equipo más potente jamás fabricado por la compañía, que incorpora el chip M4 Max junto con el novedoso M3 Ultra. Este equipo está diseñado para ofrecer un rendimiento excepcional en tareas intensivas, facilitando procesos de edición, desarrollo y aplicaciones de inteligencia artificial en un formato compacto y silencioso.

El Mac Studio se presenta como la solución definitiva para profesionales, ya que integra un potente CPU y una avanzada arquitectura gráfica que permite ejecutar cargas de trabajo complejas de manera eficiente. El equipo ofrece hasta 16TB de almacenamiento SSD, lo que posibilita el manejo de grandes volúmenes de datos sin sacrificar velocidad. Además, cuenta con Thunderbolt 5, que proporciona velocidades de transferencia de hasta 120 Gb/s, lo que mejora notablemente la conexión con dispositivos externos y soluciones de expansión.

Por su parte, el chip M4 Max está optimizado para ofrecer un rendimiento sobresaliente en aplicaciones creativas, mientras que el M3 Ultra potencia el rendimiento general con una mayor cantidad de núcleos y capacidad de memoria unificada, que puede configurarse hasta 512GB. Estas innovaciones se combinan para entregar un equipo que no solo supera a sus predecesores, sino que también se posiciona como una herramienta esencial para profesionales que trabajan con grandes volúmenes de datos y aplicaciones de alta exigencia.

El nuevo Mac Studio ya está disponible para pre-pedido, con entregas programadas a partir del 12 de marzo. Con esta apuesta, Apple reafirma su compromiso de ofrecer soluciones tecnológicas de alta gama que combinan rendimiento, conectividad y eficiencia energética, respondiendo a las crecientes demandas de la comunidad profesional.

Actualidad

Apple presenta el chip M3 Ultra con mejoras en rendimiento y conectividad

La compañía de Cupertino presenta su chip más potente, integrando innovaciones como Thunderbolt 5 y memoria unificada de hasta 512GB en el Mac Studio.

Apple anunció hoy el lanzamiento del M3 Ultra, el chip de mayor rendimiento jamás creado por la firma, que llevará el rendimiento del Apple silicon a niveles sin precedentes. Con una capacidad de hasta 2.6 veces más rápido que el anterior M1 Ultra, el nuevo procesador combina una CPU de 32 núcleos –distribuida entre 24 núcleos de alto rendimiento y ocho de alta eficiencia– con una GPU de hasta 80 núcleos, duplicando la potencia gráfica en comparación con sus predecesores.

El M3 Ultra incorpora la innovadora tecnología de empaquetado UltraFusion, que conecta dos dies M3 Max a través de más de 10,000 señales de alta velocidad, permitiendo tratar ambos como un único chip y alcanzando la eficiencia energética que distingue a Apple. Además, este procesador integra Thunderbolt 5, ofreciendo velocidades de transferencia de hasta 120 Gb/s, lo que supone más del doble de la capacidad de la versión anterior, y soporta más de medio terabyte de memoria unificada, superando las limitaciones de las estaciones de trabajo actuales.

La nueva propuesta de Apple está diseñada para satisfacer las demandas de usuarios que ejecutan aplicaciones intensivas en procesamiento y ancho de banda, tales como cargas de trabajo de inteligencia artificial, procesamiento de gráficos avanzados y edición de video de alta resolución. Con una arquitectura que permite manejar hasta 22 flujos de video 8K ProRes 422 y conectar hasta ocho monitores Pro Display XDR, el Mac Studio equipado con el M3 Ultra se posiciona como la solución definitiva para profesionales del sector.

Asimismo, el chip refuerza el compromiso medioambiental de la empresa al optimizar el consumo energético, contribuyendo a la meta de Apple 2030 de alcanzar la neutralidad de carbono en toda su cadena de producción. Con más de 184 mil millones de transistores y una integración sin precedentes de recursos tecnológicos, el M3 Ultra redefine el estándar en el mercado de los procesadores para computadoras personales.