Actualidad

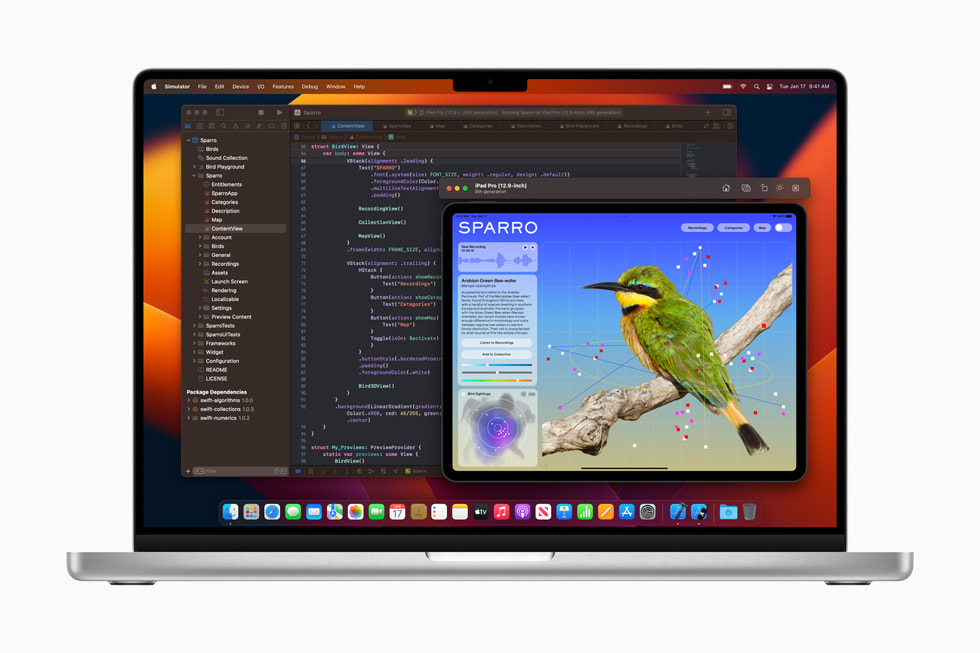

Apple presenta el MacBook Pro con los chips M2 Pro y M2 Max

El nuevo MacBook Pro ofrece un rendimiento hasta seis veces más rápido respecto al MacBook Pro con procesador Intel más veloz y admite hasta 96 GB de memoria unificada para las tareas más exigentes

Apple ha anunciado hoy el nuevo MacBook Pro de 14 y 16 pulgadas con los chips M2 Pro y M2 Max de Apple de última generación, con un rendimiento aún más eficiente y una mayor autonomía para los usuarios profesionales. Con el M2 Pro y el M2 Max, el chip más potente y eficiente en un portátil profesional, el MacBook Pro lleva a cabo procesos tan exigentes como la renderización de efectos hasta seis veces más rápido que en el MacBook Pro con procesador Intel más veloz o la gradación de color hasta el doble de rápido. Gracias a la eficiencia energética sin precedentes de los chips de Apple, ahora la batería del MacBook Pro dura hasta 22 horas, la mayor autonomía que jamás haya tenido un Mac. Además, el nuevo MacBook Pro ofrece conexión inalámbrica Wi-Fi 6E, que es hasta el doble de rápida que la generación anterior y HDMI avanzado, que admite monitores 8K por primera vez. Con hasta 96 GB de memoria unificada en el modelo con M2 Max, los creadores de contenido pueden trabajar en escenas tan grandes que están fuera del alcance de los portátiles PC. Entre otras imbatibles prestaciones, los MacBook Pro cuentan con la aclamada pantalla Liquid Retina XDR, numerosas opciones de conectividad, cámara FaceTime HD a 1080p, sistema de seis altavoces y micrófonos con calidad de estudio. Gracias a macOS Ventura, la experiencia de uso del MacBook Pro no tiene rival. El nuevo MacBook Pro de 14 y 16 pulgadas se puede reservar desde hoy mismo y estará disponible a partir del martes 24 de enero.

“El MacBook Pro con chip de Apple ha cambiado las reglas del juego, ya que permite a los profesionales desafiar los límites de sus flujos de trabajo en cualquier lugar y hacer cosas que hasta ahora eran impensables con un portátil”, dijo Greg Joswiak, vicepresidente sénior de Marketing Mundial de Apple. “Hoy el MacBook Pro es aún mejor. Con un rendimiento más veloz, conectividad mejorada, la mayor autonomía nunca vista en un Mac y la mejor pantalla en un portátil, es simplemente único”.

Rendimiento con una eficiencia energética inigualable con el M2 Pro y el M2 Max

Con los chips M2 Pro y M2 Max, el nuevo MacBook Pro es capaz de revolucionar los flujos de trabajo de una amplia gama de sectores profesionales, desde el arte y las ciencias hasta el desarrollo de apps. Los usuarios que quieran actualizar su Mac con procesador Intel notarán una mejora aún más espectacular en el rendimiento, la autonomía, la conectividad y la productividad en general. Además, el MacBook Pro funciona a plena capacidad tanto si está conectado a la corriente como si no.

El MacBook Pro con M2 Pro incorpora una CPU de 10 o 12 núcleos con hasta ocho núcleos de rendimiento y cuatro de eficiencia que ofrece un rendimiento un 20 % superior respecto al M1 Pro. Con 200 GB/s de ancho de banda de memoria unificada (el doble que en el chip M2) y hasta 32 GB de memoria unificada, los usuarios pueden ejecutar los proyectos más exigentes y usar varias apps profesionales simultáneamente a velocidades supersónicas. Una GPU de última generación con hasta 19 núcleos ofrece un rendimiento gráfico hasta un 30 % superior y el Neural Engine es un 40 % más rápido, lo que acelera tareas de aprendizaje automático como el análisis de vídeo y el procesamiento de imagen. El potente motor multimedia del M2 Pro también vuela ejecutando los códecs de vídeo más populares y pisa el acelerador al reproducir y codificar vídeo mientras consume una mínima cantidad de energía.

Con el chip M2 Pro del MacBook Pro:

- La renderización de títulos y animaciones en Motion es hasta un 80 % más rápida1 que en el MacBook Pro con procesador Intel más veloz y hasta un 20 % más rápida5 que en la generación anterior.

- La compilación en Xcode es hasta 2,5 veces más rápida1 que en el MacBook Pro con procesador Intel más veloz y casi un 25 % más rápida5 que en la generación anterior.

- El procesamiento de imágenes en Adobe Photoshop es hasta un 80 % más rápido1 que en el MacBook Pro con procesador Intel más veloz y hasta un 40 % más rápido5 que en la generación anterior.

El MacBook Pro con el chip M2 Max desafía los límites de los flujos de trabajo con una GPU aún mayor, que incluye hasta 38 núcleos y ofrece un rendimiento gráfico hasta un 30 % superior respecto al M1 Max. Además, ofrece 400 GB/s de ancho de banda de memoria unificada, el doble que en el chip M2 Pro. Con hasta 96 GB de memoria unificada, el MacBook Pro vuelve a batir el récord en cuanto a memoria gráfica en un portátil, y permite tareas con tanta carga gráfica como trabajar con geometrías 3D complejas y diseños de texturas o fusionar imágenes panorámicas. El M2 Max incorpora una CPU de 12 núcleos de última generación, con hasta ocho núcleos de rendimiento y otros cuatro de eficiencia, que proporciona un rendimiento hasta un 20 % superior respecto al M1 Max y un motor multimedia más potente que el M2 Pro con el doble de aceleración ProRes, lo que se traduce en una mayor velocidad en la transcodificación y reproducción de contenido multimedia.

Con el chip M2 Max del MacBook Pro:

- La renderización de efectos en Cinema 4D es hasta seis veces más rápida1 que en el MacBook Pro con procesador Intel más veloz y hasta un 30 % más rápida6 que en la generación anterior.

- La gradación de color en DaVinci Resolve es hasta el doble de rápida1 que en el MacBook Pro con procesador Intel más veloz y hasta un 30 % más rápida6 que en la generación anterior.

Conectividad mejorada

Ahora el MacBook Pro dispone de Wi-Fi 6E3 para una mayor velocidad de conexión, además de HDMI avanzado, que admite monitores con resolución 8K hasta 60 Hz y 4K hasta 240 Hz. Estas nuevas posibilidades se suman a las versátiles opciones que ya ofrecía el MacBook Pro, incluyendo tres puertos Thunderbolt 4 con conexión ultrarrápida para periféricos, una ranura para tarjetas SDXC y la carga mediante MagSafe 3.

macOS Ventura

Gracias a macOS Ventura, el MacBook Pro ofrece aún más rendimiento y productividad. Novedades como Cámara de Continuidad llevan nuevas prestaciones de videollamadas a todos los Mac, como Vista Central, Encuadre Centrado y Luz de Estudio, entre otras. Y con Handoff en FaceTime, los usuarios podrán iniciar una llamada FaceTime en su iPhone o iPad y cambiar como si nada al Mac, o al revés. Nuevas herramientas como Organizador Visual ordenan automáticamente las apps y ventanas para que los usuarios puedan centrarse en una tarea determinada y consultarlo todo de un vistazo.

Mensajes y Mail son mejores que nunca, mientras que Safari (el navegador más rápido del mundo en un Mac) abre las puertas a un futuro sin contraseñas gracias a las llaves de acceso. Con la Fototeca Compartida de iCloud, los usuarios ya pueden crear y compartir una fototeca aparte para hasta seis familiares, y la nueva app Freeform facilita la productividad y la comunicación a la hora de planificarse o hacer lluvias de ideas, ya sea de forma individual o colaborando con los demás. Además, ahora jugar a videojuegos en el Mac es una experiencia insuperable gracias a los potentes y aclamados chips de Apple y a las nuevas herramientas de Metal 3 para desarrolladores.

El MacBook Pro y el medio ambiente

El MacBook Pro se ha diseñado para reducir al mínimo su impacto medioambiental, incluyendo estos materiales 100 % reciclados: aluminio de la carcasa, tierras raras en todos los imanes, estaño en la soldadura de la placa base y oro en las placas de varios circuitos impresos. Además, incorpora un 35% o más de plástico reciclado en varios componentes y cumple los exigentes estándares de Apple en cuanto a eficiencia energética. No contiene materiales nocivos y su embalaje está compuesto por un 97 % de fibra, lo que acerca a Apple a su objetivo de prescindir de todos los plásticos de sus embalajes para 2025.

Hoy, Apple es una empresa neutra en carbono en todas sus operaciones corporativas mundiales y, para el año 2030, prevé alcanzar la neutralidad en carbono total en toda la cadena de suministro de fabricación y los ciclos de vida de todos los productos. Esto significa que todos los dispositivos comercializados por Apple tendrán un impacto climático cero: desde la fabricación de los componentes, el montaje, el transporte, el uso por parte del cliente y la carga, hasta el reciclaje y la recuperación de los materiales.

Fuente: Apple

Actualidad

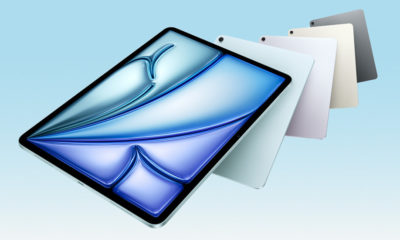

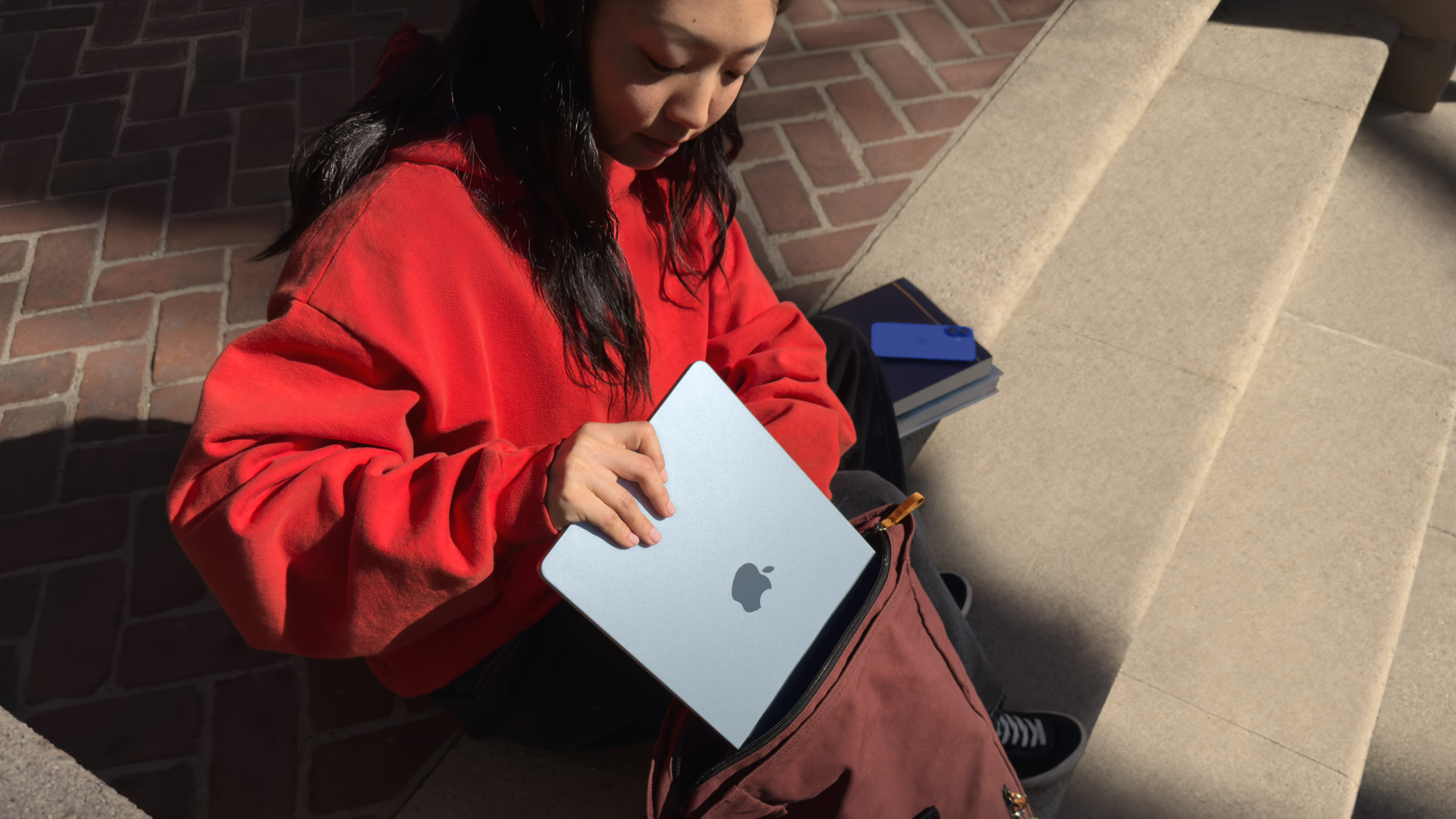

Apple lanza nuevo MacBook Air con chip M4 y color sky blue

La compañía presenta el MacBook Air con rendimiento mejorado gracias al chip M4, batería de hasta 18 horas y un atractivo nuevo color sky blue, todo a un precio inicial de $999.

Apple anunció hoy el lanzamiento del renovado MacBook Air, que incorpora el potente chip M4 para ofrecer un rendimiento sobresaliente en tareas cotidianas y exigentes. El nuevo equipo destaca por su diseño delgado y liviano, acompañado de una batería que puede alcanzar hasta 18 horas de duración, permitiendo a los usuarios trabajar o disfrutar de contenido durante largos periodos sin recargar.

Entre las novedades, el MacBook Air presenta una nueva cámara de 12MP con Center Stage, que mejora la calidad en videollamadas y reuniones virtuales, y soporta hasta dos pantallas externas además de su pantalla Liquid Retina. La incorporación de 16GB de memoria unificada y las capacidades de macOS Sequoia con Apple Intelligence hacen de este dispositivo una herramienta versátil para estudiantes, profesionales y cualquier usuario que busque una combinación de rendimiento, portabilidad y diseño.

El equipo se ofrece en dos tamaños, 13 y 15 pulgadas, y luce un llamativo nuevo color sky blue, que se suma a la gama de opciones tradicionales como midnight, starlight y silver. Con un precio inicial de $999 – y $899 para el sector educativo – el nuevo MacBook Air se posiciona como una opción atractiva por su relación calidad-precio, sin comprometer el desempeño ni la estética.

El dispositivo ya está disponible para pre-pedido y se espera su llegada a partir del 12 de marzo.

Actualidad

Apple lanza nuevo Mac Studio con M4 Max y M3 Ultra

El nuevo Mac Studio integra los chips M4 Max y M3 Ultra, Thunderbolt 5, hasta 512GB de memoria unificada y almacenamiento de hasta 16TB SSD en un diseño compacto para profesionales.

Apple anunció hoy el lanzamiento del nuevo Mac Studio, el equipo más potente jamás fabricado por la compañía, que incorpora el chip M4 Max junto con el novedoso M3 Ultra. Este equipo está diseñado para ofrecer un rendimiento excepcional en tareas intensivas, facilitando procesos de edición, desarrollo y aplicaciones de inteligencia artificial en un formato compacto y silencioso.

El Mac Studio se presenta como la solución definitiva para profesionales, ya que integra un potente CPU y una avanzada arquitectura gráfica que permite ejecutar cargas de trabajo complejas de manera eficiente. El equipo ofrece hasta 16TB de almacenamiento SSD, lo que posibilita el manejo de grandes volúmenes de datos sin sacrificar velocidad. Además, cuenta con Thunderbolt 5, que proporciona velocidades de transferencia de hasta 120 Gb/s, lo que mejora notablemente la conexión con dispositivos externos y soluciones de expansión.

Por su parte, el chip M4 Max está optimizado para ofrecer un rendimiento sobresaliente en aplicaciones creativas, mientras que el M3 Ultra potencia el rendimiento general con una mayor cantidad de núcleos y capacidad de memoria unificada, que puede configurarse hasta 512GB. Estas innovaciones se combinan para entregar un equipo que no solo supera a sus predecesores, sino que también se posiciona como una herramienta esencial para profesionales que trabajan con grandes volúmenes de datos y aplicaciones de alta exigencia.

El nuevo Mac Studio ya está disponible para pre-pedido, con entregas programadas a partir del 12 de marzo. Con esta apuesta, Apple reafirma su compromiso de ofrecer soluciones tecnológicas de alta gama que combinan rendimiento, conectividad y eficiencia energética, respondiendo a las crecientes demandas de la comunidad profesional.

Actualidad

Apple presenta el chip M3 Ultra con mejoras en rendimiento y conectividad

La compañía de Cupertino presenta su chip más potente, integrando innovaciones como Thunderbolt 5 y memoria unificada de hasta 512GB en el Mac Studio.

Apple anunció hoy el lanzamiento del M3 Ultra, el chip de mayor rendimiento jamás creado por la firma, que llevará el rendimiento del Apple silicon a niveles sin precedentes. Con una capacidad de hasta 2.6 veces más rápido que el anterior M1 Ultra, el nuevo procesador combina una CPU de 32 núcleos –distribuida entre 24 núcleos de alto rendimiento y ocho de alta eficiencia– con una GPU de hasta 80 núcleos, duplicando la potencia gráfica en comparación con sus predecesores.

El M3 Ultra incorpora la innovadora tecnología de empaquetado UltraFusion, que conecta dos dies M3 Max a través de más de 10,000 señales de alta velocidad, permitiendo tratar ambos como un único chip y alcanzando la eficiencia energética que distingue a Apple. Además, este procesador integra Thunderbolt 5, ofreciendo velocidades de transferencia de hasta 120 Gb/s, lo que supone más del doble de la capacidad de la versión anterior, y soporta más de medio terabyte de memoria unificada, superando las limitaciones de las estaciones de trabajo actuales.

La nueva propuesta de Apple está diseñada para satisfacer las demandas de usuarios que ejecutan aplicaciones intensivas en procesamiento y ancho de banda, tales como cargas de trabajo de inteligencia artificial, procesamiento de gráficos avanzados y edición de video de alta resolución. Con una arquitectura que permite manejar hasta 22 flujos de video 8K ProRes 422 y conectar hasta ocho monitores Pro Display XDR, el Mac Studio equipado con el M3 Ultra se posiciona como la solución definitiva para profesionales del sector.

Asimismo, el chip refuerza el compromiso medioambiental de la empresa al optimizar el consumo energético, contribuyendo a la meta de Apple 2030 de alcanzar la neutralidad de carbono en toda su cadena de producción. Con más de 184 mil millones de transistores y una integración sin precedentes de recursos tecnológicos, el M3 Ultra redefine el estándar en el mercado de los procesadores para computadoras personales.