Novedades

Preparan las encuestas grupales para WhatsApp en su aplicación de escritorio

Las encuestas grupales están encriptadas de extremo a extremo para que nadie pueda leer su contenido.

WhatsApp lanzó recientemente una nueva actualización para la beta de su aplicación de escritorio a través del canal beta oficial, en la que se puede registrar que la plataforma está trabajando en la creación de encuestas grupales.

Si bien esta nueva herramienta todavía no se encuentra disponible para probar, hay rastros de código que permiten ver cómo funcionaría.

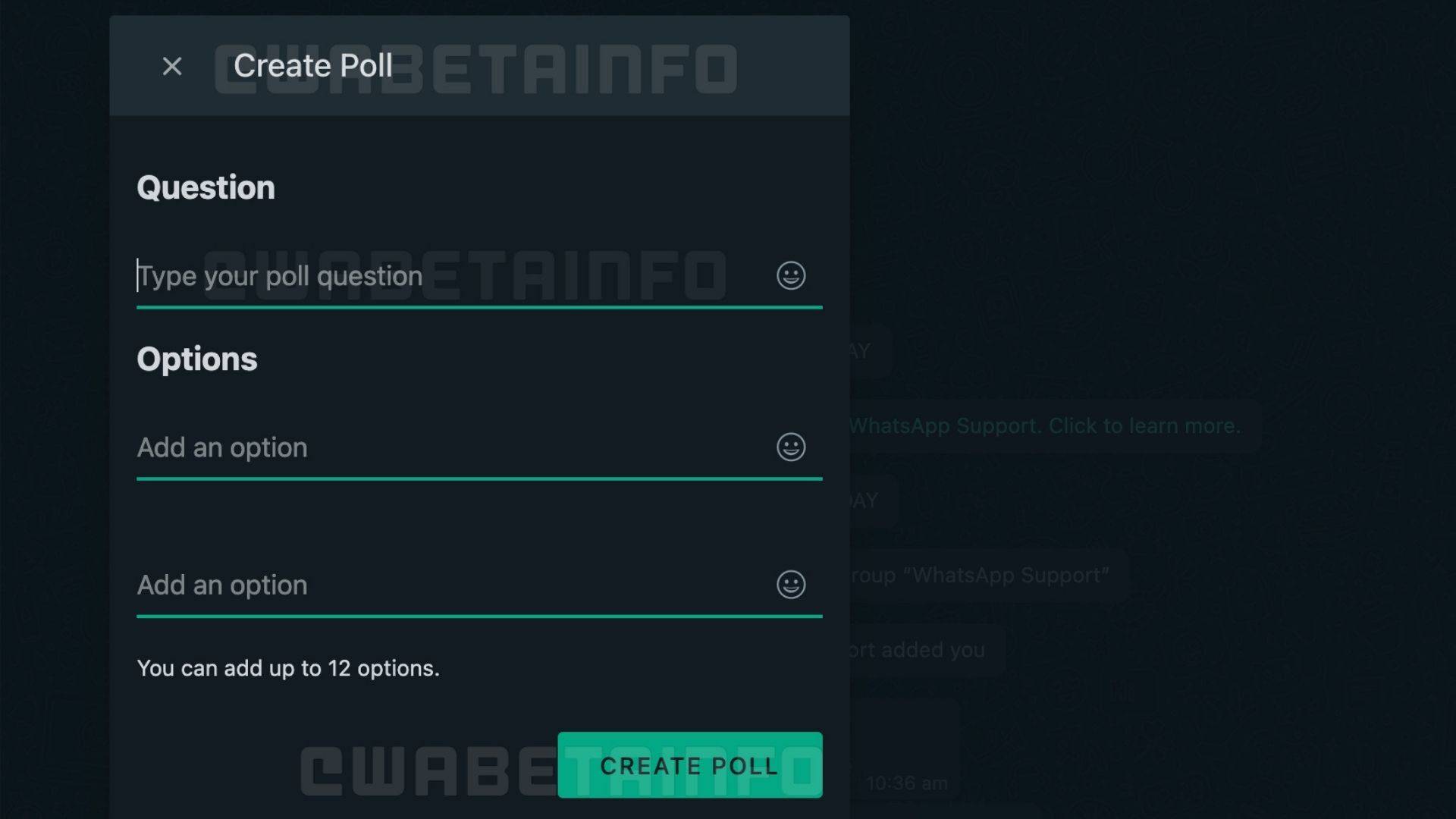

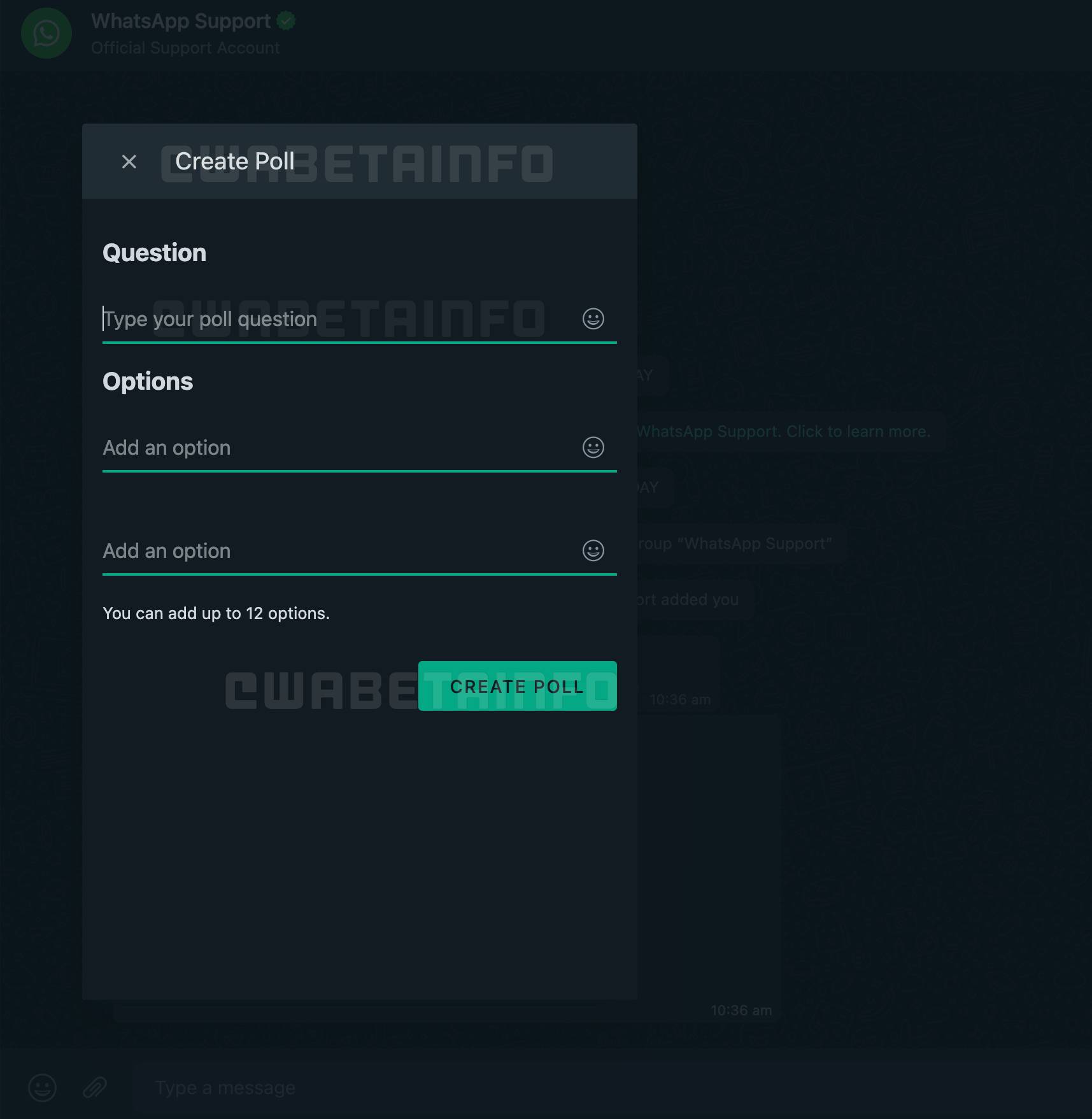

Como se ve en esta captura de pantalla publicada por el sitio WABetaInfo, una encuesta tiene una pregunta y varias opciones. Para crear una encuesta, es necesario completar al menos 2 opciones y como máximo soporta hasta 12.

Las encuestas grupales están encriptadas de extremo a extremo para que nadie, ni siquiera WhatsApp, pueda leer su contenido.

Esta nueva función también se encuentra en desarrollo en la versión beta de WhatsApp para Android e iOS

Actualidad

Apple lanza nuevo MacBook Air con chip M4 y color sky blue

La compañía presenta el MacBook Air con rendimiento mejorado gracias al chip M4, batería de hasta 18 horas y un atractivo nuevo color sky blue, todo a un precio inicial de $999.

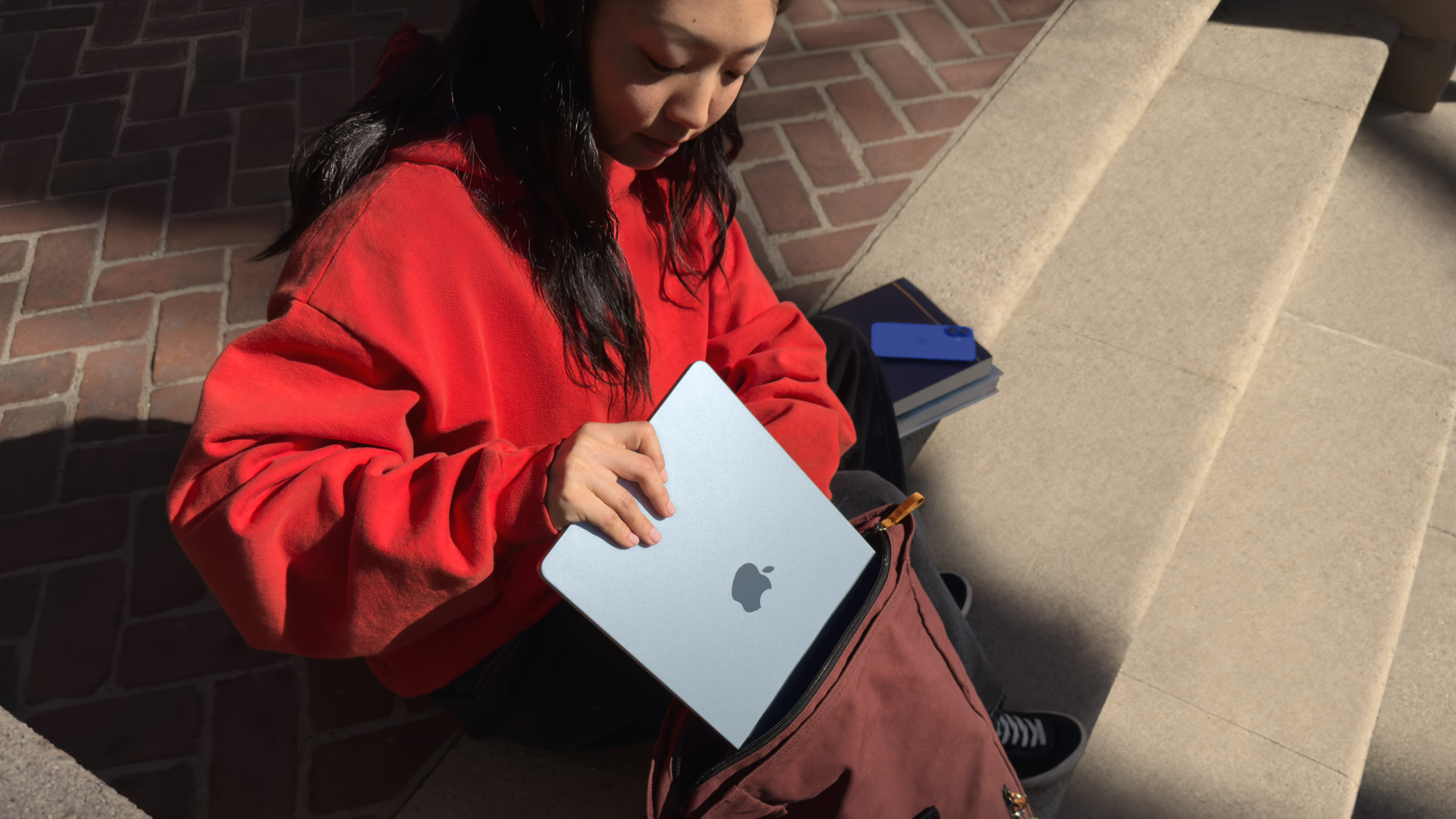

Apple anunció hoy el lanzamiento del renovado MacBook Air, que incorpora el potente chip M4 para ofrecer un rendimiento sobresaliente en tareas cotidianas y exigentes. El nuevo equipo destaca por su diseño delgado y liviano, acompañado de una batería que puede alcanzar hasta 18 horas de duración, permitiendo a los usuarios trabajar o disfrutar de contenido durante largos periodos sin recargar.

Entre las novedades, el MacBook Air presenta una nueva cámara de 12MP con Center Stage, que mejora la calidad en videollamadas y reuniones virtuales, y soporta hasta dos pantallas externas además de su pantalla Liquid Retina. La incorporación de 16GB de memoria unificada y las capacidades de macOS Sequoia con Apple Intelligence hacen de este dispositivo una herramienta versátil para estudiantes, profesionales y cualquier usuario que busque una combinación de rendimiento, portabilidad y diseño.

El equipo se ofrece en dos tamaños, 13 y 15 pulgadas, y luce un llamativo nuevo color sky blue, que se suma a la gama de opciones tradicionales como midnight, starlight y silver. Con un precio inicial de $999 – y $899 para el sector educativo – el nuevo MacBook Air se posiciona como una opción atractiva por su relación calidad-precio, sin comprometer el desempeño ni la estética.

El dispositivo ya está disponible para pre-pedido y se espera su llegada a partir del 12 de marzo.

Actualidad

Apple lanza nuevo Mac Studio con M4 Max y M3 Ultra

El nuevo Mac Studio integra los chips M4 Max y M3 Ultra, Thunderbolt 5, hasta 512GB de memoria unificada y almacenamiento de hasta 16TB SSD en un diseño compacto para profesionales.

Apple anunció hoy el lanzamiento del nuevo Mac Studio, el equipo más potente jamás fabricado por la compañía, que incorpora el chip M4 Max junto con el novedoso M3 Ultra. Este equipo está diseñado para ofrecer un rendimiento excepcional en tareas intensivas, facilitando procesos de edición, desarrollo y aplicaciones de inteligencia artificial en un formato compacto y silencioso.

El Mac Studio se presenta como la solución definitiva para profesionales, ya que integra un potente CPU y una avanzada arquitectura gráfica que permite ejecutar cargas de trabajo complejas de manera eficiente. El equipo ofrece hasta 16TB de almacenamiento SSD, lo que posibilita el manejo de grandes volúmenes de datos sin sacrificar velocidad. Además, cuenta con Thunderbolt 5, que proporciona velocidades de transferencia de hasta 120 Gb/s, lo que mejora notablemente la conexión con dispositivos externos y soluciones de expansión.

Por su parte, el chip M4 Max está optimizado para ofrecer un rendimiento sobresaliente en aplicaciones creativas, mientras que el M3 Ultra potencia el rendimiento general con una mayor cantidad de núcleos y capacidad de memoria unificada, que puede configurarse hasta 512GB. Estas innovaciones se combinan para entregar un equipo que no solo supera a sus predecesores, sino que también se posiciona como una herramienta esencial para profesionales que trabajan con grandes volúmenes de datos y aplicaciones de alta exigencia.

El nuevo Mac Studio ya está disponible para pre-pedido, con entregas programadas a partir del 12 de marzo. Con esta apuesta, Apple reafirma su compromiso de ofrecer soluciones tecnológicas de alta gama que combinan rendimiento, conectividad y eficiencia energética, respondiendo a las crecientes demandas de la comunidad profesional.

Actualidad

Apple presenta el chip M3 Ultra con mejoras en rendimiento y conectividad

La compañía de Cupertino presenta su chip más potente, integrando innovaciones como Thunderbolt 5 y memoria unificada de hasta 512GB en el Mac Studio.

Apple anunció hoy el lanzamiento del M3 Ultra, el chip de mayor rendimiento jamás creado por la firma, que llevará el rendimiento del Apple silicon a niveles sin precedentes. Con una capacidad de hasta 2.6 veces más rápido que el anterior M1 Ultra, el nuevo procesador combina una CPU de 32 núcleos –distribuida entre 24 núcleos de alto rendimiento y ocho de alta eficiencia– con una GPU de hasta 80 núcleos, duplicando la potencia gráfica en comparación con sus predecesores.

El M3 Ultra incorpora la innovadora tecnología de empaquetado UltraFusion, que conecta dos dies M3 Max a través de más de 10,000 señales de alta velocidad, permitiendo tratar ambos como un único chip y alcanzando la eficiencia energética que distingue a Apple. Además, este procesador integra Thunderbolt 5, ofreciendo velocidades de transferencia de hasta 120 Gb/s, lo que supone más del doble de la capacidad de la versión anterior, y soporta más de medio terabyte de memoria unificada, superando las limitaciones de las estaciones de trabajo actuales.

La nueva propuesta de Apple está diseñada para satisfacer las demandas de usuarios que ejecutan aplicaciones intensivas en procesamiento y ancho de banda, tales como cargas de trabajo de inteligencia artificial, procesamiento de gráficos avanzados y edición de video de alta resolución. Con una arquitectura que permite manejar hasta 22 flujos de video 8K ProRes 422 y conectar hasta ocho monitores Pro Display XDR, el Mac Studio equipado con el M3 Ultra se posiciona como la solución definitiva para profesionales del sector.

Asimismo, el chip refuerza el compromiso medioambiental de la empresa al optimizar el consumo energético, contribuyendo a la meta de Apple 2030 de alcanzar la neutralidad de carbono en toda su cadena de producción. Con más de 184 mil millones de transistores y una integración sin precedentes de recursos tecnológicos, el M3 Ultra redefine el estándar en el mercado de los procesadores para computadoras personales.